发展。部署。防守。

由大卫。里奇

工厂正在用智能连接设备进行改造。服务器室不再是一个沉闷的地方。大多数企业在战略上都走在物联网(IoT)的道路上,开发者生态系统也在迅速变化。看来我们正朝着行业预测的方向前进到2020年,联网设备将达到2000亿还是

设备的数量和种类将继续增长,但现实是,许多组织还没有完成评估物联网的采用将如何影响他们的业务从战略到执行。他们的许多产品和开发团队都在传感器、连接性和数据方面创造了令人印象深刻的想法,并利用了丰富的应用生态系统。这将提高生产率,降低成本,并为组织带来新的机会。但是,这些了不起的设备一旦部署,会发生什么?需要什么样的维护?

输入更新Cadence:定期更新和设备维护可确保设备和应用始终最新。如果维护更新不是在线时遇到的唯一偶尔?毕竟,所有设备都连接到网络。

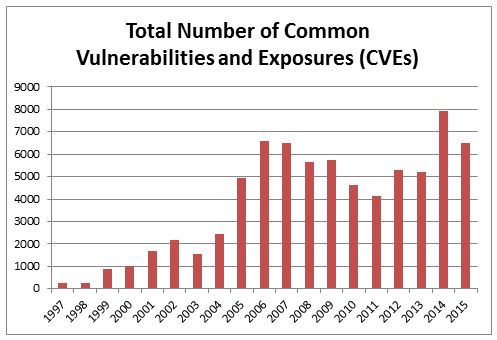

中间人攻击的概念:一个例子是可以解密和修改从设备到服务器的通信。目前还有许多其他的例子漏洞每天都有报告。统计数据显示,这一现象比以往任何时候都更加普遍。即使是监控它们也是压倒性的——参见CVE的公告。

物联网的发展增加了一个危险的维度,现在所有连接的设备都可能被黑客攻击,其信息被窃取,甚至被远程控制。

那么,IoT设备将在结束后幸福地愉快吗?

幸福的是毕竟是可能的,但需要一个额外的考虑 - 一种保持设备捍卫的机制。新的内置安全设计还不够。它们应该通过持续和自动防御措施来补充,为该领域部署的设备。

美国国家标准与技术研究所和其他几个政府机构已经明确定位,以帮助打击和预防网络犯罪使用严格方法论和指标。这不仅仅是内置的安全性,并解决了在代码中显示新漏洞的新漏洞,以前无法预料到以前的构建设计。

制造商必须重新考虑他们的安全策略,不仅要关注系统层面的增强,还要关注新漏洞补丁的敏捷集成。对于正在进行的安全性和修补程序,这是一种更灵活的方法。如果制造商不采用始终更新的系统,他们就无法保证自己最初的内置安全系统能够抵御每天都在创建和发现的最新漏洞。

CVE已成为事实上的行业标准,为给定的漏洞或曝光提供标准化标识符。使用CVE标识符,有关漏洞的信息可以与其相应的安全补丁,可用性或相应技术容易相关。这使得开源软件世界至关重要。

“我们特别希望看到在Windows之外的地区的新发现漏洞的利用。越来越多地,嵌入式系统,物联网和基础设施软件将成为高级威胁和零日攻击的目标。这些包括UNIX,流行智能手机平台,IOT特定系统(如Tizen和Project Brillo)的变体,以及基础组件和库(Glibc,Opensl等)。“

McAfee Labs 2016威胁预测

这样的人很多。

一种有效的防御措施是,一旦行业发现安全漏洞,就更新设备上的软件。开源软件对安全团队来说是一个优势,因为你可以拥有各种各样的研究人员,比如政府机构的研究人员和专门的邮件列表,目的是找出代码中的漏洞。这就需要更有效地监控、评估和修补系统。

监测增加了对下一次攻击做好充分准备的几率。在邮件列表和禁运时宣布,在选择圈子中尚未发现漏洞。这为供应商提供了保护自己的时间。

实现连续监控策略的挑战

虽然监控漏洞非常重要,但它并不总是迷人。目前的研究表明,开发人员始终兴奋地在下一个新兴技术上工作,但不一定更新基础平台。但是,重要的是有人做这个监控。专业团队可以更有效地做到它 - 在他们成为问题之前积极监视并识别弱点的人。插入所有相关邮件列表,公共和私人的人,并了解开源中发生的所有酷炫和最新的事情,如yocto项目* v2.1,释放本月将包括一个调用的功能SWUPD帮助识别“好人”固件,或者从Linux基金会的核心基础设施主动。有人解决安全问题的技能。这是结束后幸福的合适的合作伙伴。你自己看看,一旦你的设备部署完毕,等待你的将是什么, 或者在这个网络研讨会中听到我们谈论它。否则,为可能等待的内容做好准备DIY替代。