cve - 2015 - 7547是什么?

由Andreea Volosincu

一些被发现的常见漏洞吸引了全世界的注意力,让人们将其归结为一个绰号(例如“心脏出血”)。还有一些是固定的,只在工程圈流行。CVE-2015-7547是工程师们需要了解的。

最新报告的常见漏洞没有昵称,但这并不是说CVE-2015-7547不重要。利用这个漏洞,运行Linux的设备,如风河Linux或其他Linux发行版,如果它们收到恶意创建的网络流量,就可能崩溃或运行未经授权的程序。

这个问题之前已经被报道过,但直到谷歌的工程师观察到这个奇怪的行为,它才得到了更高的能见度。所以谷歌又这么做了,让人们意识到一个似乎蛰伏的问题。但是大多数Linux用户都想知道“这对我的设备会有什么影响?”

根据斜接,多个基于堆栈缓冲区溢出(2)和(1)send_dg send_vc GNU C库函数在libresolv库(又名glibc或libc6)在2.23之前允许远程攻击者可能导致拒绝服务(崩溃)或执行任意代码通过一个精心DNS反应getaddrinfo触发调用的函数AF_UNSPEC或AF_INET6地址族,与执行“双A/AAAA DNS查询”和libnss_dns.so.2NSS模块.

在英语中是指潜在的各种不好的事情。

把安全问题留给专家

此时,您可以被潜在的巨大安全威胁所压倒,也可以向您信任的供应商求助。如果您改变对安全性的看法,您可能会面对开源最喜欢的800磅的大猩猩。风河安全响应团队帮助您保持在您的安全策略的顶部,而不失去您的头脑。和时间。和金钱。在处理持续的安全问题时,我们有4条规则来保持你的理智(和金钱):

- 监控-在监控阶段,安全响应团队将积极监控特定的安全通知电子邮件列表

- 评估-风河安全响应团队调查验证风河Linux版本的适用性。

- 通知-通知发送到我们的客户基础关于新问题和即将进行的修复

- 修正——创建补丁,客户可以从他们的支持网站下载补丁。

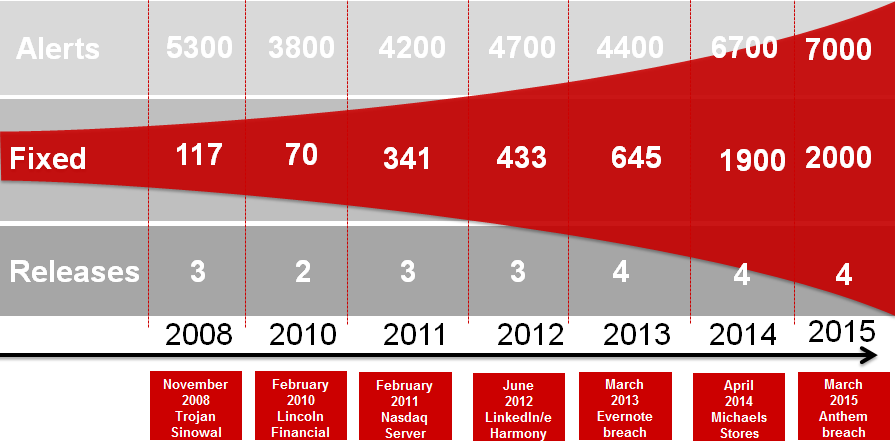

风河安全响应团队快照-安全漏洞演变和趋势