防止安全中的人为错误:Dave遇见STIG, STIG遇见Dave

蒂姆•Radzykewycz

最近,我偶然看到一幅关于软件安全的漫画约翰Klossner。它显示了一个拳击台,在一个角落里安装了各种安全软件,在另一个角落里是一个穿着印有“人为错误”字样衬衫的人。我以前看过这幅漫画。但出于某种原因,这次它引发了反应。

John Klossner, jklossner.com, 2006年

我的Linux产品包含许多安全特性,当将它们添加到一个正在运行的嵌入式Linux系统时,可以提高安全性。这也是针对安全漏洞进行监控,所以它应该是失败证明,对吗?就像漫画里的安全功能一样,任何一个都可以轻易被"戴夫"打败但这并不意味着它们没有价值。

但是要实现这个价值,就需要使用这些特性。需要审查防火墙日志。需要分析登录记录。需要以安全的方式指定配置选项。

所有这些都是由程序和政策驱动的。如果没有以安全为重点的程序和策略供与计算机交互的人遵循,那么许多甚至是最有用的安全特性也会落在成本效益线之下。

这些过程和策略属于我所说的认证层。每一个良好的基于安全性的设计都包括多个独立的安全性层。而认证是这些层之一,即使它不一定对应于系统上运行的任何代码。

认证层包括对系统本身、环境和与部署系统一起使用的操作过程的审查。对我来说,你最终获得的实际证书是最不重要的方面。这只是向其他人表明它已经被审查过了。但是系统中包含的组件的选择,系统与环境的交互方式,以及用于监控系统的程序都是高度保证系统安全的极其重要的因素。有一个专家来审查这些事情当然是值得的。

认证可能非常昂贵。但是认证的大多数好处也可以通过使用STIG或安全技术实施指南,进行系统配置。

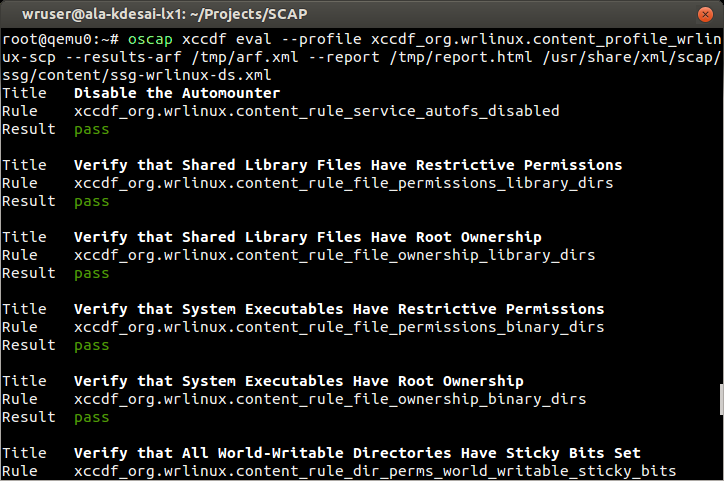

STIG技术是根据国防部和国防情报局的要求开发的,以维护IT基础设施的安全性。目前,STIGs和其他NSA指南是国防部内务部和内务部支持的设备和系统的配置标准。一个STIG,与相结合SCAP实现(安全配置自动化协议),提供行业最佳实践系统配置细节来锁定系统。像OpenSCAP这样的自动化包提供了测试遵从性的工具,大部分是自动的。这里有一个例子OpenSCAPWind River Linux安全配置文件的输出:

随着连接设备的数量越来越多,STIG需求被设计为满足跨多个行业的通用安全需求。从电网到汽车,医疗,工业和更多,风河遵循行业最佳实践,帮助确保我们的产品始终保持安全,即使在人为错误的情况下。